Jetzt ist Ihre Meinung gefragt zu RTX 4090 vs Passwörter: Sind 8 Zeichen noch sicher?

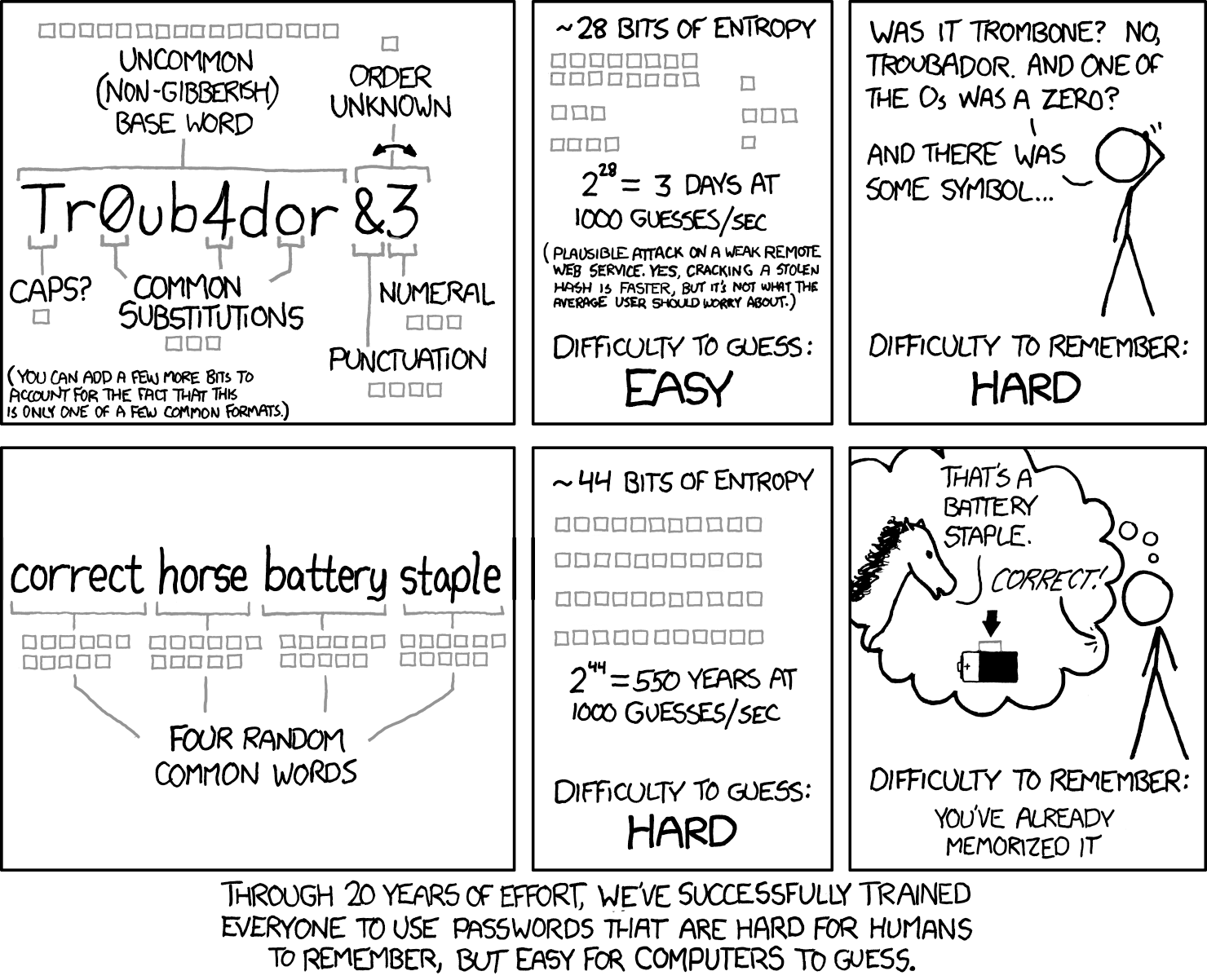

Ist ein Passwort mit 8 Zeichen in Groß- und Kleinschreibung sowie Zahlen und Sonderzeichen noch sicher? Dank der Rechenleistung einer Geforce RTX 4090 nicht mehr. Sie löst den Fall in 59 Minuten.

Bitte beachten Sie: Der Kommentarbereich wird gemäß der Forenregeln moderiert. Allgemeine Fragen und Kritik zu Online-Artikeln von PC Games Hardware sind im Feedback-Unterforum zu veröffentlichen und nicht im Kommentarthread zu einer News. Dort werden sie ohne Nachfragen entfernt.

Zurück zum Artikel: RTX 4090 vs Passwörter: Sind 8 Zeichen noch sicher?

Ist ein Passwort mit 8 Zeichen in Groß- und Kleinschreibung sowie Zahlen und Sonderzeichen noch sicher? Dank der Rechenleistung einer Geforce RTX 4090 nicht mehr. Sie löst den Fall in 59 Minuten.

Bitte beachten Sie: Der Kommentarbereich wird gemäß der Forenregeln moderiert. Allgemeine Fragen und Kritik zu Online-Artikeln von PC Games Hardware sind im Feedback-Unterforum zu veröffentlichen und nicht im Kommentarthread zu einer News. Dort werden sie ohne Nachfragen entfernt.

Zurück zum Artikel: RTX 4090 vs Passwörter: Sind 8 Zeichen noch sicher?