OberstFleischer

PC-Selbstbauer(in)

Die Medien waren am Freitag voll mit der Meldung, die NSA will einen Quantencomputer einsetzen, der in der Lage sein wird jede Verschlüsselung zu knacken.

Die Technik ist in den Kinderschuhen, gibt es nur als Experiment, obwohl schon seit Ende der 60-Jahren darüber theoretisiert wird.

Es gibt gar kein Foto von einem kommerziellen Quantencomputer,

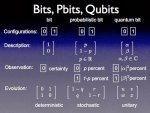

weil es ausser einigen experimentellen Aufbauten gar keine gibt. Statt Bits gibt es Qubits,

die aber die Eigenschaft haben, beim Auslesen ihren Zustand zu verändern.

Bei Quanten spricht man nämlich nur von Wahrscheinlichkeiten.

Die NSA hat die Idee schon 2012 gross verkündet und präsentiert sie jetzt als eine neue Angstmacherei. Der Grund: Wegen der Veröffentlichungen von Snowden über die NSA-Spionage,

verschlüsseln immer mehr Internet-Nutzer ihre Daten. Das passt der NSA gar nicht, weil sie eben nicht knackbar sind.

Die Meldung ist deshalb ein riesen Bluff, um uns einzuschüchtern und glauben zu lassen, Verschlüsselung macht eh keinen Sinn mehr.

Das Ziel der NSA ist es mit "brut force" die Verschlüsselung zu knacken. Na und? Wenn jedes Datenpacket einen anderen Schlüssel hat,

dann kommen sie auch damit nicht weiter. Sie können sich zu Tode rechnen bis sie überhaupt einen ganzen Datenstrom lesen können.

Wieso hat die NSA angeblich Hintertüren in Betriebssysteme und Anwendersoftware einbauen lassen, wenn sie doch den verschlüsselten Datenverkehr lesen können?

Eben, weil sie es nicht können und an die Rohdaten kommen müssen. Die meisten guten Verschlüsselungen sind ziemlich sicher und der Aufwand ist riesig um sie lesbar zu machen.

Die NSA ist wütend, weil wir alle dank Snowden wissen, was sie macht und dementsprechend Konsequenzen gezogen haben.

Erstens haben viele Nutzer die Internet-Dienste von amerikanischen Providern beendet und so läuft immer weniger Datenverkehr über die Absaugstationen der NSA.

Zweitens, es werden aktiv die Daten immer mehr verschlüsselt.

Die Zeiten wo die Schlapphüte die Kommunikation der ahnungslosen Menschen ungehindert und ohne Überwindung eines Schutzes abhören konnten sind vorbei.

Das ärgert sie enorm und deshalb dieser Bluff jetzt über einen Quantencomputer den es nicht gibt und wenn es ihn gebe nichts bringen würde.

Alles verschlüsseln, jetzt erst recht!

Enigmabox

Truecrypt

Mails verschlüsseln

Wie uneffektiv das Abhören und Analysieren der weltweiten Kommunikation ist zeigt doch die Tatsache, die NSA hat keinen einzigen Terroranschlag nach eigenen Angaben bisher verhindert.

Wieso konnte der Bombenanschlag in Boston nicht im Vorfeld entdeckt werden? Haben die beiden Tsernaev-Brüder die angeblich die Täter waren keine Datenspur hinterlassen?

Es ist doch eine riesige Lüge wenn die Geheimdienste behaupten, sie müssen uns alle abhören und ausschnüffeln, um die wenigen Terroristen zu fangen.

Das ist genau so krank wie wenn man alle Fische im Meer fängt, um nur einige wenige zu behalten.

Der Sinn der totalen Überwachung ist nicht Terroristen zu fangen, sondern der Sinn ist Zeugen zu identifizieren und zu eliminieren,

welche die Verbrechen der Regierungen und ihrer Hintermänner aufdecken und verraten.

------------------------------

Der D-Wave ist kein echter Quantencomputer, sondern nur eine Simulation, also bis jetzt ein Bluff !

Die Technik ist in den Kinderschuhen, gibt es nur als Experiment, obwohl schon seit Ende der 60-Jahren darüber theoretisiert wird.

Es gibt gar kein Foto von einem kommerziellen Quantencomputer,

weil es ausser einigen experimentellen Aufbauten gar keine gibt. Statt Bits gibt es Qubits,

die aber die Eigenschaft haben, beim Auslesen ihren Zustand zu verändern.

Bei Quanten spricht man nämlich nur von Wahrscheinlichkeiten.

Die NSA hat die Idee schon 2012 gross verkündet und präsentiert sie jetzt als eine neue Angstmacherei. Der Grund: Wegen der Veröffentlichungen von Snowden über die NSA-Spionage,

verschlüsseln immer mehr Internet-Nutzer ihre Daten. Das passt der NSA gar nicht, weil sie eben nicht knackbar sind.

Die Meldung ist deshalb ein riesen Bluff, um uns einzuschüchtern und glauben zu lassen, Verschlüsselung macht eh keinen Sinn mehr.

Das Ziel der NSA ist es mit "brut force" die Verschlüsselung zu knacken. Na und? Wenn jedes Datenpacket einen anderen Schlüssel hat,

dann kommen sie auch damit nicht weiter. Sie können sich zu Tode rechnen bis sie überhaupt einen ganzen Datenstrom lesen können.

Wieso hat die NSA angeblich Hintertüren in Betriebssysteme und Anwendersoftware einbauen lassen, wenn sie doch den verschlüsselten Datenverkehr lesen können?

Eben, weil sie es nicht können und an die Rohdaten kommen müssen. Die meisten guten Verschlüsselungen sind ziemlich sicher und der Aufwand ist riesig um sie lesbar zu machen.

Die NSA ist wütend, weil wir alle dank Snowden wissen, was sie macht und dementsprechend Konsequenzen gezogen haben.

Erstens haben viele Nutzer die Internet-Dienste von amerikanischen Providern beendet und so läuft immer weniger Datenverkehr über die Absaugstationen der NSA.

Zweitens, es werden aktiv die Daten immer mehr verschlüsselt.

Die Zeiten wo die Schlapphüte die Kommunikation der ahnungslosen Menschen ungehindert und ohne Überwindung eines Schutzes abhören konnten sind vorbei.

Das ärgert sie enorm und deshalb dieser Bluff jetzt über einen Quantencomputer den es nicht gibt und wenn es ihn gebe nichts bringen würde.

Alles verschlüsseln, jetzt erst recht!

Enigmabox

Truecrypt

Mails verschlüsseln

Wie uneffektiv das Abhören und Analysieren der weltweiten Kommunikation ist zeigt doch die Tatsache, die NSA hat keinen einzigen Terroranschlag nach eigenen Angaben bisher verhindert.

Wieso konnte der Bombenanschlag in Boston nicht im Vorfeld entdeckt werden? Haben die beiden Tsernaev-Brüder die angeblich die Täter waren keine Datenspur hinterlassen?

Es ist doch eine riesige Lüge wenn die Geheimdienste behaupten, sie müssen uns alle abhören und ausschnüffeln, um die wenigen Terroristen zu fangen.

Das ist genau so krank wie wenn man alle Fische im Meer fängt, um nur einige wenige zu behalten.

Der Sinn der totalen Überwachung ist nicht Terroristen zu fangen, sondern der Sinn ist Zeugen zu identifizieren und zu eliminieren,

welche die Verbrechen der Regierungen und ihrer Hintermänner aufdecken und verraten.

------------------------------

Der D-Wave ist kein echter Quantencomputer, sondern nur eine Simulation, also bis jetzt ein Bluff !