Tyler

Komplett-PC-Aufrüster(in)

Hallöchen!

Das Thema "Sinnhaftigkeit der Nutzung von Google-Services für eine VPN-Verbindung" soll hier nicht Gegenstand der Betrachtung sein; das darf jeder mit sich selbst ausmachen. Meine Haltung dazu hier.

Zum Thema:

Beim Verbinden mit "VPN by Google One" (Windows App) erhält man keinen DNS-Server für die Verbindung. Somit werden DNS-Anfragen unverschlüsselt an den DNS-Server der Ethernet/WLAN-Verbindung gesendet, was ich unterbinden möchte. Die Lösung wäre neben der Nutzung von "DNS über HTTPS" im Browser, den Dienst "dnscrypt-proxy" mit "Simple DNSCrypt" zu verwenden.

Nun folgendes Problem in Verbindung mit Googles VPN:

"VPN by Google One" stellt offenbar keine Verbindung her, wenn DNS-Server genutzt werden, die DNSCrypt oder DNS-over-HTTPS (DoH) nutzen.

Hintergund:

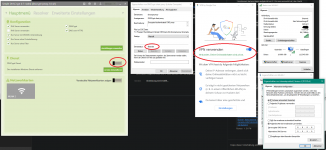

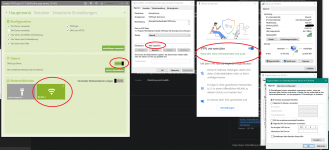

Durch "Simple DNSCrypt" wird 127.0.0.1 als DNS auf der aktiven Schnittstelle gesetzt und mittels dem lokalen Dienst "dnscrypt-proxy" die DNS-Resolver genutzt, die in Simple DNSCrypt ausgewählt sind. Google VPN stellt mit dieser Einstellung keine VPN-Verbindung her:

Alle andere Windows-Anwendungen nutzen die DNS-Server hier mittels dnscrypt-proxy aber problemlos.

Wenn man aber bspw. 8.8.8.8 als DNS auf der aktiven Schnittstelle setzt, verbindet sich Google-VPN jedoch problemlos:

Sobald Google-VPN verbunden ist, kann auch dnscrypt-proxy wieder aktiviert werden (dnscrypt-proxy starten und 127.0.0.1 auf die aktive Schnittstelle setzen). Google-VPN läuft dann auch normal weiter, verliert die Verbindung nicht und kann mit Wireshark nachvollzogen werden:

Google-VPN verbindet also initial nur dann, wenn keine DNS-Server verwendet werden, die DNSCrypt oder DoH nutzen.

Warum ist das problematisch?

Insbesondere deshalb, da Google VPN bei Systemstart verbinden soll. Da nach jeder Windows-Sitzung, in der dnscrypt-proxy genutzt wurde, 127.0.0.1 auf der aktiven Schnittstelle gesetzt ist, verbindet sich Google VPN aber nicht. Der DNS-Server muss auf der Schnittstelle von 127.0.0.1 kurz auf bspw. 8.8.8.8 gesetzt werden muss, damit sich Google-VPN verbinden kann.

Durch dieses Verhalten von Google-VPN habe ich den Dienst dnscrypt-proxy auf Starten: Manuell gesetzt und ich muss bei jeder Nutzeranmeldung den DNS-Server auf der aktiven Schnittstelle auf 8.8.8.8 zurücksetzen mit folgendem Powershell-Script:

Dadurch kann sich Google-VPN bei Systemstart verbinden, aber dnscrypt-proxy muss zur Nutzung immer manuell gestartet und 127.0.0.1 muss wieder als DNS gesetzt werden.

Vielleicht gibt es eine Möglichkeit, mittels Powershell herauszufinden, ob VPN by Google One verbunden ist? Wenn das passiert ist, könnte man dnscrypt-proxy per Script starten und den DNS auf 127.0.0.1 setzen.

Die grundsätzliche Frage, weshalb sich Google-VPN nicht verbinden kann, während man DNSCrypt oder DNS-over-HTTPS nutzt, bleibt aber.

Am trivialsten wäre es, wenn Google VPN auch DoH-Server bereitstellen würde. Dass das nicht im Sinne Googles ist, ist klar.

Ich habe mit dem Google-Support gechattet. Nach kurzem Hin-und-her und weiterreichen an "die Experten", sollte ich das Feedback-Formular nebst Screenshots für dieses Problem nutzen und auf die Chat-Referenznummer verweisen. Bisher ohne Antwort.

Das Thema "Sinnhaftigkeit der Nutzung von Google-Services für eine VPN-Verbindung" soll hier nicht Gegenstand der Betrachtung sein; das darf jeder mit sich selbst ausmachen. Meine Haltung dazu hier.

Zum Thema:

Beim Verbinden mit "VPN by Google One" (Windows App) erhält man keinen DNS-Server für die Verbindung. Somit werden DNS-Anfragen unverschlüsselt an den DNS-Server der Ethernet/WLAN-Verbindung gesendet, was ich unterbinden möchte. Die Lösung wäre neben der Nutzung von "DNS über HTTPS" im Browser, den Dienst "dnscrypt-proxy" mit "Simple DNSCrypt" zu verwenden.

Nun folgendes Problem in Verbindung mit Googles VPN:

"VPN by Google One" stellt offenbar keine Verbindung her, wenn DNS-Server genutzt werden, die DNSCrypt oder DNS-over-HTTPS (DoH) nutzen.

Hintergund:

Durch "Simple DNSCrypt" wird 127.0.0.1 als DNS auf der aktiven Schnittstelle gesetzt und mittels dem lokalen Dienst "dnscrypt-proxy" die DNS-Resolver genutzt, die in Simple DNSCrypt ausgewählt sind. Google VPN stellt mit dieser Einstellung keine VPN-Verbindung her:

Alle andere Windows-Anwendungen nutzen die DNS-Server hier mittels dnscrypt-proxy aber problemlos.

Wenn man aber bspw. 8.8.8.8 als DNS auf der aktiven Schnittstelle setzt, verbindet sich Google-VPN jedoch problemlos:

Sobald Google-VPN verbunden ist, kann auch dnscrypt-proxy wieder aktiviert werden (dnscrypt-proxy starten und 127.0.0.1 auf die aktive Schnittstelle setzen). Google-VPN läuft dann auch normal weiter, verliert die Verbindung nicht und kann mit Wireshark nachvollzogen werden:

Google-VPN verbindet also initial nur dann, wenn keine DNS-Server verwendet werden, die DNSCrypt oder DoH nutzen.

Warum ist das problematisch?

Insbesondere deshalb, da Google VPN bei Systemstart verbinden soll. Da nach jeder Windows-Sitzung, in der dnscrypt-proxy genutzt wurde, 127.0.0.1 auf der aktiven Schnittstelle gesetzt ist, verbindet sich Google VPN aber nicht. Der DNS-Server muss auf der Schnittstelle von 127.0.0.1 kurz auf bspw. 8.8.8.8 gesetzt werden muss, damit sich Google-VPN verbinden kann.

Durch dieses Verhalten von Google-VPN habe ich den Dienst dnscrypt-proxy auf Starten: Manuell gesetzt und ich muss bei jeder Nutzeranmeldung den DNS-Server auf der aktiven Schnittstelle auf 8.8.8.8 zurücksetzen mit folgendem Powershell-Script:

if ((Get-DnsClientServerAddress -InterfaceAlias "*WLAN*").ServerAddresses -like "127.*") {

Set-DnsClientServerAddress -InterfaceAlias "*WLAN*" -ServerAddresses ("8.8.8.8","9.9.9.9")

}Dadurch kann sich Google-VPN bei Systemstart verbinden, aber dnscrypt-proxy muss zur Nutzung immer manuell gestartet und 127.0.0.1 muss wieder als DNS gesetzt werden.

Vielleicht gibt es eine Möglichkeit, mittels Powershell herauszufinden, ob VPN by Google One verbunden ist? Wenn das passiert ist, könnte man dnscrypt-proxy per Script starten und den DNS auf 127.0.0.1 setzen.

Die grundsätzliche Frage, weshalb sich Google-VPN nicht verbinden kann, während man DNSCrypt oder DNS-over-HTTPS nutzt, bleibt aber.

Am trivialsten wäre es, wenn Google VPN auch DoH-Server bereitstellen würde. Dass das nicht im Sinne Googles ist, ist klar.

Ich habe mit dem Google-Support gechattet. Nach kurzem Hin-und-her und weiterreichen an "die Experten", sollte ich das Feedback-Formular nebst Screenshots für dieses Problem nutzen und auf die Chat-Referenznummer verweisen. Bisher ohne Antwort.

Zuletzt bearbeitet: