Speeedymauss

Software-Overclocker(in)

pfSense/OPNsense - MultiWAN - Backup GW stürzt ab || Update: Problem eingegrenzt

Hallo zusammen,

vlt. erreiche ich ja hier jemanden, der auch etwas mit pfSense/OPNsense und MuliWAN anfangen kann. Ich habe bei meiner Konfiguration ein sehr merkwürdiges Verhalten von meinem Backup-Gateway.

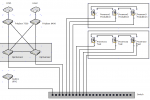

Zunächst der Aufbau:

Ich habe mehrere private LANs, die hängen an der pfSense (Standalone Server mit 6 NICs) und dahinter kommen zwei Netzwerke zu den beiden Routern (FB6490 Unitymedia 400/20 und FB7430 Telekom 50/10).

Ich habe beide Gateways in eine Gateway-Gruppe gepackt und das Unitymedia GW als Tier 1 und das Telekom GW als Tier 2 konfiguriert. Umgeschaltet wird, wenn ein GW als "Down" erkannt wird. Also wenn keine Internetverbindung mehr über ein GW möglich ist. Es wird kein Load-Balancing betrieben, nur eine reine Failover-Konfiguration.

Routing und FW Einstellungen sind kein Problem.

Das eigentliche Problem:

Wenn ich über die Leitung starken Traffic habe (Speedtest, Download einer großen Datei) dann stützt die Telekom Fritzbox ab. Es geht kein Traffic von der FW zu der Fritzbox und Trotzdem geht der Router in die Knie.

Ich habe das ganze dann auch mal andersrum konfiguriert (Unitymedia als Backup und Telekom Primär), da tritt das Phänomen nicht ein.

Ich habe die Konfiguration auch mit pfSense und OPNsense probiert, bei beiden das selbe. Ebenfalls auch, wenn ich nur das Unitymedia GW in der GW Gruppe habe und den Traffic über die GW Gruppe leiten lasse, also einem Szenario indem die FB der Telekom gar nichts machen sollte...

Wir haben bereits mit zwei Leuten gerätselt, warum das so sein könnte und wir haben keine Idee mehr. Hat hier vlt noch jemand eine?

Hallo zusammen,

vlt. erreiche ich ja hier jemanden, der auch etwas mit pfSense/OPNsense und MuliWAN anfangen kann. Ich habe bei meiner Konfiguration ein sehr merkwürdiges Verhalten von meinem Backup-Gateway.

Zunächst der Aufbau:

Ich habe mehrere private LANs, die hängen an der pfSense (Standalone Server mit 6 NICs) und dahinter kommen zwei Netzwerke zu den beiden Routern (FB6490 Unitymedia 400/20 und FB7430 Telekom 50/10).

Ich habe beide Gateways in eine Gateway-Gruppe gepackt und das Unitymedia GW als Tier 1 und das Telekom GW als Tier 2 konfiguriert. Umgeschaltet wird, wenn ein GW als "Down" erkannt wird. Also wenn keine Internetverbindung mehr über ein GW möglich ist. Es wird kein Load-Balancing betrieben, nur eine reine Failover-Konfiguration.

Routing und FW Einstellungen sind kein Problem.

Das eigentliche Problem:

Wenn ich über die Leitung starken Traffic habe (Speedtest, Download einer großen Datei) dann stützt die Telekom Fritzbox ab. Es geht kein Traffic von der FW zu der Fritzbox und Trotzdem geht der Router in die Knie.

Ich habe das ganze dann auch mal andersrum konfiguriert (Unitymedia als Backup und Telekom Primär), da tritt das Phänomen nicht ein.

Ich habe die Konfiguration auch mit pfSense und OPNsense probiert, bei beiden das selbe. Ebenfalls auch, wenn ich nur das Unitymedia GW in der GW Gruppe habe und den Traffic über die GW Gruppe leiten lasse, also einem Szenario indem die FB der Telekom gar nichts machen sollte...

Wir haben bereits mit zwei Leuten gerätselt, warum das so sein könnte und wir haben keine Idee mehr. Hat hier vlt noch jemand eine?

Zuletzt bearbeitet: